Nachdem Elon Musk Twitter gekauft hat und zu „X“ gemacht hat, und anfing, ethische und moralische Standards nach und nach in seinem neuen Spielzeug abzuschaffen, war ich auf der Suche nach einer einfachen, möglicht ähnlichenWeiterlesen

Alles Apple oder welches Windows ist das Beste?!

In den letzten Jahrzehnten beschäftigte ich mich fast ausschließlich Microsoft Windows basierten Computer-Systemen. Warum? Weil ich nach der DOS basierten Gegenwart in den 90er Jahren total von der Microsoft basierten, grafischen Benutzeroberfläche geflasht wurde. EndlichWeiterlesen

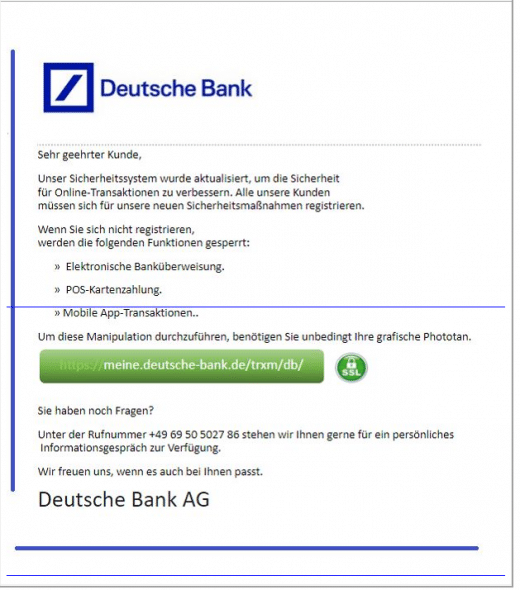

Deutsche Bank Phishing Mail

Hier mal seit längerem wieder eine Bank Phishing Mail. „Von: ##DeutscheBank [email protected]: Freitag, 10. November 2023 18:27An: [email protected]: #Neue nachricht DE9028692141″ Original Mail Der Inhalt ist ein Bild, welches komplett verlinkt ist zu „h***s://iq2syqgm.s3.amazonaws.com/fib7updt.html“ WieWeiterlesen

Fake-Abmahnung von Fake Anwalt

Hier mal was Neues. Eine Fake-Abmahnung eines Fake Anwaltes. Original Text: Von: Rechtsanwalt Manuel Holleis [email protected]: Dienstag, 19. September 2023 08:38An: mich [email protected]: Abmahnung Internetanschluss: Meine Straße Sehr geehrte Damen & Herren hier zeigen wirWeiterlesen

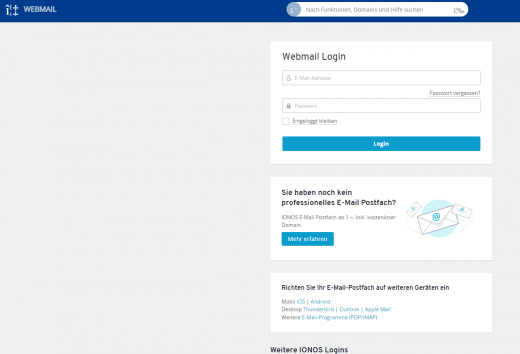

Phishing-Mail: Zahlungserinnerung von Rechnungsstelle IONOS

Soweit die Original Email, die mich mit abgeänderten REchnungsnummern, Beträgen und Betreffs in den letzten Tatgen mehrfach erreichte. Im Anhang bedindet sich eine .html Datei mit der Phishingseite. Wie immer gilt, Ignorieren und Löschen. IONOSWeiterlesen

1. Inspektion mit meinem Toyota Rav4 Plugin Hybrid – BZ4X als Leihwagen :)

Ja, was soll ich sagen, das erste Jahr mit meinem Toyota Rav4 PlugIn Hybrid ist wie im Fluge vergangen. Es ist schon wieder Mai und meine erste Inspektion steht an. Sorgen mache ich mir natürlichWeiterlesen

Phishing-Mail mit Fake Rechnung: Rechnung Trockenbauarbeiten Nr. 202303064 FL / Auftrags-Nr. 363648, Erich-Weinert-Str. 71

Heute gab es mal wieder vermehrt Fälle, mit der gleichen Masche. Ein Fake-Rechnung der Fa. Bär Trockenbau. Im Anhang eine HTM-Datei mit dem SchadCode. Hier die Mail im Wortlaut: „Von: Beatrice Bär [email protected]: Freitag, 24.Weiterlesen

IONOS Phishing-Mail: Ihre Rechnung 572475687676 vom 14.09.2022 für den Vertrag 83917693

Heute ging mal wieder eine Mail ein, mit einem neuen Phishing-Muster für IONOS (1&1) Konten.Hier der Original Text der E-Mail: „Sehr geehrte,heute erhalten Sie Ihre Rechnung vom 14.09.2022 für den Vertrag 80358852.Die Zahlung des ausstehendenWeiterlesen

Phishing-Mail: „Ihr Zalando Paket wird gleich zugestellt“

„In den nachsten 15 Minuten wird Ihr Paket geliefertHallo,Ihr Zalando Paket wird voraussichtlich innerhalb der nachsten 15 Minuten zugestellt.Jetzt live verfolgenBeste GrusseIHR SENDUNGSSTATUSVoraussichtliche Lieferung:Innerhalb 15 MinutenIhre Sendung von:ZalandoSendungsnummer:CPF 057 200 664 645SIE SIND NICHT DA?AblageortWeiterlesen

3 Jahre und 25.000 km mit dem Toyota Rav4 Hybrid

Als es abzusehen war, das es mein Toyota Avensis es nicht mehr viel länger machen würde (Kupplungsschaden mit ca. 75000 km – keine Ahnung wer den Wagen vor mir fuhr…), stand eine Grundsatzentscheidung an. DerWeiterlesen